Soluzioni software per enti ed organizzazioni governative

Le organizzazioni governative hanno accesso ad enormi volumi di dati, sia in sede che nel cloud, i quali vengono utilizzati per raccogliere informazioni preziose su servizi, spese e cittadini.

Per sfruttare al meglio i Big Data, le agenzie governative hanno bisogno di moderne soluzioni software che aiutino a lavorare in modo efficiente e sicuro, rispettando i requisiti normativi e raggiungendo i propri obiettivi.

Fornire servizi ed assistenza da remoto

Le organizzazioni governative devono essere in grado di garantire che il maggior numero possibile di membri del personale abbia accesso ai dati in ogni momento e da qualsiasi luogo, in modo da poter fornire servizi migliori ai cittadini.

Splashtop offre soluzioni flessibili per il lavoro remoto, il supporto remoto e la collaborazione per enti locali, statali e federali. Con Splashtop Enterprise, è possibile prendere il controllo del computer ed accedere da remoto alle applicazioni per ERP, pianificazione, budget, contabilità e altro ancora, utilizzando qualsiasi dispositivo.

I tecnici di supporto di un'istituzione governativa hanno bisogno di connettersi da remoto per installare applicazioni sui computer e di poter accedere quando richiesto senza l'approvazione del client remoto. Splashtop Remote Support, grazie alla funzione di supporto remoto non supervisionato, consente di monitorare computer remoti e dispositivi mobili in qualsiasi momento, anche se l'utente non è presente.

Inoltre, la console di gestione Splashtop permette di gestire tutti gli amministratori, gli utenti e i dispositivi IoT impostando ruoli utente/computer e autorizzazioni di accesso per garantire la conformità e rafforzare la sicurezza generale.

In un ambiente di lavoro remoto la sicurezza dell’utente è altresì importante. SafeDNS è il sistema di filtraggio dei contenuti web in cloud che rende la rete internet più sicura ed affidabile, proteggendo i dipendenti delle organizzazioni governative da contenuti inappropriati e pericolosi grazie ad un affidabile sistema di filtraggio web e alla gestione degli accessi.

Sicurezza dei dati e conformità

Le istituzioni governative sono sempre più spesso colpite da attacchi hacker che hanno come obiettivo la sottrazione di preziosi dati sensibili.

È chiaro che un attacco informatico con una conseguente violazione dei dati può avere un grande impatto sulle attività governative, perciò, una buona cybersecurity è fondamentale al fine di proteggere le enormi quantità di dati, a cui gli enti governativi hanno accesso, da possibili attacchi.

Le tecnologie SecureAge sono grado di proteggere i dati dall'endpoint al cloud e viceversa, offrendo una protezione totale grazie a tecniche di crittografia avanzata.

CatchPulse Pro protegge gli endpoint da molteplici vettori di attacco, conosciuti o sconosciuti, con o senza file. Grazie ad un motore basato sull' Intelligenza Artificiale, CatchPulse Pro offre la giusta combinazione di rilevamento, controllo e informazione proteggendo le aziende di tutte le dimensioni senza interferire con i sistemi esistenti o i processi dei dipendenti.

La presenza di una vasta gamma di normative locali e regionali richiede, da parte degli enti governativi, il pieno rispetto della conformità di policy di governance e privacy.

G DATA Endpoint Protection Business Enti Governativi offre la massima protezione per enti pubblici ed amministrazioni pubbliche. Oltre all’antispam e al firewall, è incluso Policy Management che applica facilmente le politiche di conformità con i controlli delle applicazioni. (Scopri di più sui prodotti G DATA per enti governativi )

Essere consapevoli della sicurezza informatica

Formare i dipendenti con corsi e-learning sulla cybersicurezza aiuta a rendere l'utente più consapevole delle minacce proteggendo ulteriormente le organizzazioni governative riducendo notevolmente il rischio di attacchi informatici e prevenendo le multe DGPR per violazioni della protezione dei dati.

La piattaforma G DATA Security Awareness Training Enti Governativi comprende più di 36 corsi online da svolgere in ordine di priorità in base al livello di conoscenze dell'utente.

G DATA risponde alle eventuali minacce informatiche con corsi su misura combinando testi descrittivi, video e domande a risposta multipla, che possono essere facilmente integrati nel lavoro quotidiano sotto forma di lezioni da 10 a 15 minuti.

Le soluzioni software offerte da AreteK aiutano gli enti governativi nell’implementazione di efficaci infrastrutture IT, che coniughino innovazione, affidabilità e convenienza aumentandone l’efficienza e la sicurezza.

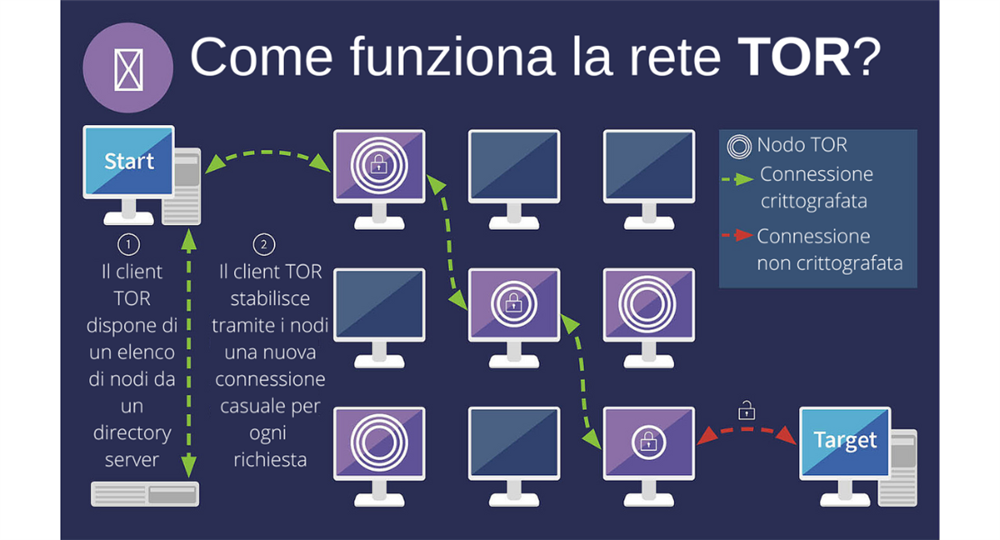

Infatti, a differenza della normale navigazione, il computer non si collega direttamente al server dove si trova il sito web, ma tutta

Infatti, a differenza della normale navigazione, il computer non si collega direttamente al server dove si trova il sito web, ma tutta